{youtube}ynB1inl4G3c{/youtube}

Egy újonnan felfedezett processzor-biztonsági rés veszélyeztetheti a biztonságos információkat minden 2008 óta gyártott Intel-alapú számítógépen. Ez érintheti azokat a felhasználókat, akik az Intel Software Guard Extensions vagy SGX néven ismert digitális lockbox szolgáltatásra támaszkodnak, valamint azokat, akik általános felhőalapú szolgáltatások.

"Amíg a felhasználók telepítik a frissítést, addig rendben lesznek."

A kutatók januárban azonosították a Foreshadow névre keresztelt SGX biztonsági lyukat és tájékoztatták az Intelt. Ez arra késztette az Intel, hogy felfedezze szélesebb potenciálját a felhőben. Ez a második változat, a Foreshadow-NG, olyan Intel-alapú virtualizációs környezeteket céloz meg, amelyeket a felhőalapú számítástechnikai szolgáltatók, mint az Amazon és a Microsoft, virtuális számítógépek ezreinek létrehozására használnak egyetlen nagy szerveren.

Az Intel szoftveres és mikrokódos frissítéseket adott ki, hogy megvédje a támadások mindkét fajtáját. A felhőszolgáltatóknak telepíteniük kell a frissítéseket a gépek védelme érdekében. Egyéni szinten az összes, 2016 óta gyártott, SGX-képes Intel számítógép tulajdonosának frissítésre lesz szüksége az SGX védelme érdekében. Ezen frissítések némelyike automatikusan települ, míg másokat manuálisan kell telepíteni, a gép konfigurációjától függően.

A kutatók augusztus 16-án mutatják be a hibát a baltimore-i Usenix Security Symposiumon. Hasonló a Spectre és az Meltdown, a hardveralapú támadásokhoz, amelyek 2018 elején megrázták a számítógépes biztonsági világot. A kutatók képesek voltak megszakítani számos biztonsági funkciót, amelyek a legtöbb Intel-alapú gépben megtalálhatók.

"A Foreshadow-NG megtörheti azokat az alapvető biztonsági tulajdonságokat, amelyeket sok felhőalapú szolgáltatás természetesnek vesz."

"Az SGX, a virtualizációs környezetek és más hasonló technológiák megváltoztatják a világot, mivel lehetővé teszik számítástechnikai erőforrásaink újszerű felhasználását és nagyon érzékeny adatok felhőbe helyezését - orvosi nyilvántartások, kriptovaluta, biometrikus információk, például ujjlenyomatok" - mondja Ofir Weisse, a Michigani Egyetem informatikai és mérnöki diplomás hallgatói asszisztense, valamint az Usenixben megjelenő cikk szerzője. "Ezek fontos célok, de az ehhez hasonló sebezhetőségek megmutatják, mennyire fontos a körültekintő lépés."

A Software Guard Extensions szolgáltatás, amely a Foreshadow demonstrációs támadási célokat ma még nem használja széles körben. Mivel csak néhány felhőszolgáltató és néhány százezer ügyfél használja, ez a vele felszerelt számítógépek túlnyomó többségében szunnyad, és ezek a gépek jelenleg nem sérülékenyek. Ennek ellenére a kutatók óvatosságra intenek, hogy a fenyegetés nőni fog a termék használatával.

„Amíg a felhasználók telepítik a frissítést, addig rendben lesznek. És valójában a PC-tulajdonosok túlnyomó többsége nem használja az SGX-et, így valószínűleg nem válik jelenleg komoly problémává ”- mondja Thomas Wenisch társszerző, a Michigani Egyetem informatikai és mérnöki docense. „Az igazi veszély a jövőben rejlik, ha az SGX népszerűbbé válik, és még mindig sok olyan gép van, amelyet nem frissítettek. Ezért olyan fontos ez a frissítés. ”

SGX és Foreshadow-NG

Az SGX létrehoz egy „biztonságos enklávé” nevű digitális záródobozt egy gépben, és a benne lévő adatokat és alkalmazásokat elszigetelten tartja a gép többi részétől. Még akkor is, ha egy biztonsági rés veszélyezteti az egész gépet, az SGX által védett adatok állítólag mindenki számára elérhetőek maradnak, kivéve az adatok tulajdonosát.

A Foreshadow-NG megtöri a digitális falat, amely az egyes felhőalapú ügyfelek virtuális számítógépeit egymástól elkülönítve tartja a nagy szervereken.

Az SGX fő alkalmazása az érzékeny információk - például a saját tulajdonú üzleti információk vagy az egészségügyi adatok - feldolgozásának és tárolásának lehetővé tétele távoli, harmadik féltől származó adatközpontokban, ahol még az adatközpontok alkalmazottainak sem kellene hozzáférniük a védett adatokhoz. Az SGX vezérelheti a szerzői jog által védett digitális tartalom terjesztését is, például egy filmet csak meghatározott gépeken tehet láthatóvá.

A Foreshadow megtöri az SGX lockboxját, így a támadók elolvashatják és módosíthatják a benne lévő adatokat. Bár ez nem az első támadás, amely az SGX-t célozza meg, ez a legártalmasabb eddig.

„A korábbi munkák egy része megszerezhette az adatok egy részét. A Foreshadow legtöbbször megkapja az adatok nagy részét. ”- mondja Daniel Genkin társszerző, a számítástechnika és a mérnöki adjunktus. „Az adatok elolvasása mellett a Foreshadow kivonja az úgynevezett igazoló kulcsot is. Ez a kulcs lehetővé teszi a támadóknak, hogy biztonságos gépnek álcázzák magukat, és becsapják az embereket, hogy titkos adatokat küldjenek neki. "

A második változat, a Foreshadow-NG, megtöri a digitális falat, amely az egyes felhőalapú ügyfelek virtuális számítógépeit egymástól elkülönítve tartja a nagy szervereken. Ez lehetővé teheti a felhőben futó rosszindulatú virtuális gép számára a többi virtuális géphez tartozó adatok olvasását. A virtualizációs kód minden Intel-alapú, 2008 óta gyártott számítógépben megtalálható.

"A Foreshadow-NG megtörheti azokat az alapvető biztonsági tulajdonságokat, amelyeket sok felhőalapú szolgáltatás természetesnek vesz" - mondja Baris Kasikci társszerző, a számítástechnika és a mérnöki adjunktus.

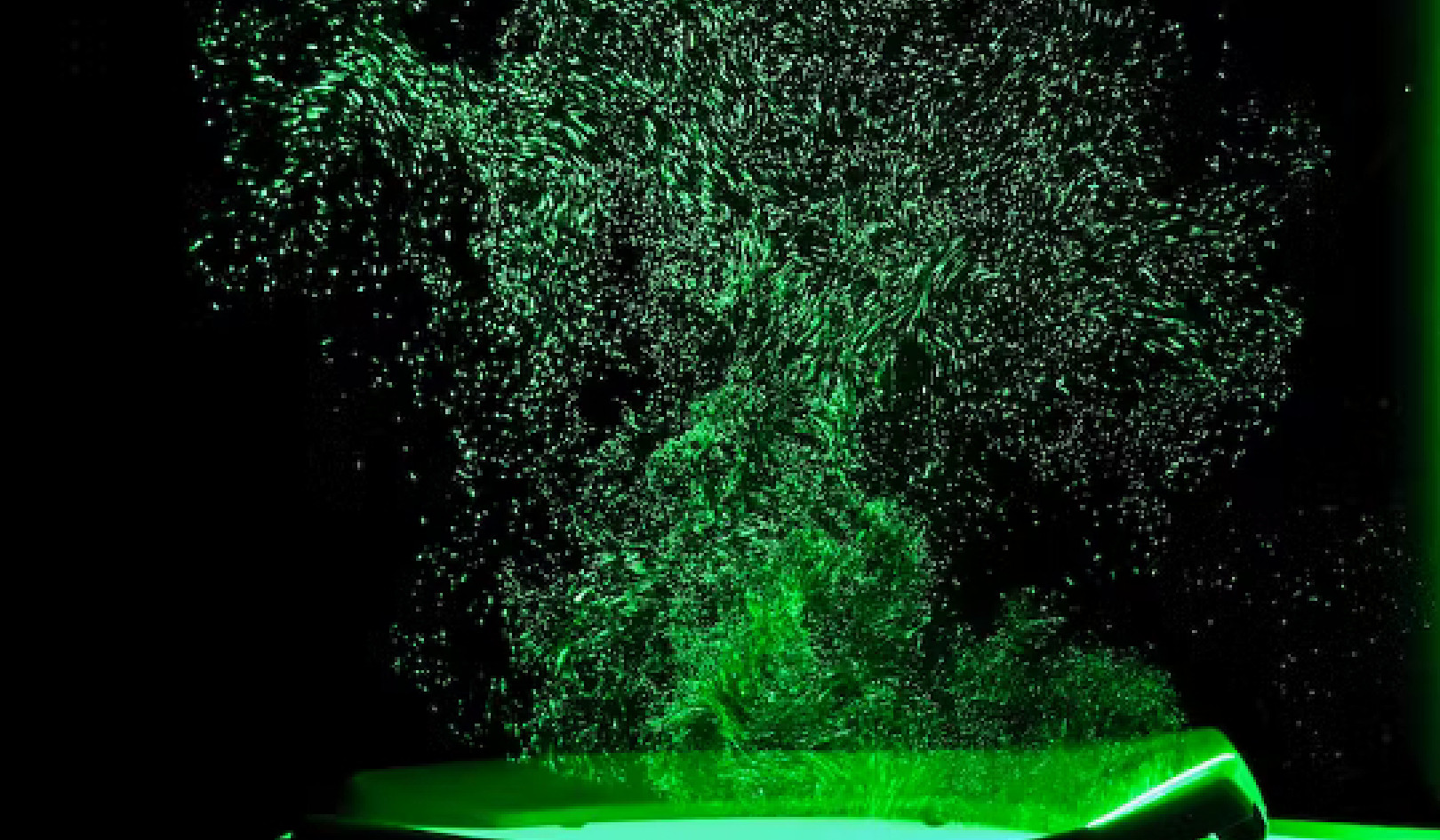

Hogyan működnek a támadások

A sebezhetőség mindkét változata az úgynevezett mellékcsatorna-támadással fér hozzá az áldozati géphez. Ezek a támadások következtetéseket vonnak le a rendszer belső működéséről azáltal, hogy megfigyelik az ártalmatlannak tűnő információk mintáit - például mennyi ideig tart a processzor elérni a gép memóriáját. Ez felhasználható a gép belső működéséhez való hozzáféréshez.

A támadás ezután összezavarja a rendszer processzorát azáltal, hogy kihasználja a spekulatív végrehajtás nevű funkciót. Az összes modern CPU-ban használt spekulatív végrehajtás felgyorsítja a feldolgozást, lehetővé téve a processzor számára, hogy lényegében kitalálja, mi lesz a következő lépés, és ennek megfelelően tervez.

A támadás hamis információkat szolgáltat, amelyek a spekulatív végrehajtást téves találgatások sorozatába vezetik. Mint a hibás GPS-t követő sofőr, a processzor is reménytelenül elveszik. Ezt a zűrzavart aztán kihasználják, hogy az áldozat gépe érzékeny információkat szivárogtasson ki. Bizonyos esetekben ez akár az áldozat gépén lévő információkat is megváltoztathatja.

Míg ezek a sebezhetőségek kiderültek, mielőtt nagyobb károkat okoznának, feltárják a biztonságos enklávék és a virtualizációs technológiák törékenységét - mondja Ofir Weisse, a munkában részt vevő diplomás hallgatói asszisztens. Úgy véli, hogy a technológiák biztonságának kulcsa abban rejlik, hogy a terveket nyitottá és hozzáférhetővé tegyék a kutatók számára annak érdekében, hogy a sérülékenységeket gyorsan azonosítani és kijavítani tudják.

A projekt további kutatói az imec-DistriNet belga kutatócsoportból származnak; Technion Izraeli Műszaki Intézet; valamint az Adelaide-i Egyetem és a Data61.

A munka támogatását a Kutatási Alap KU Leuven, a Technion Hiroshi Fujiwara kiberbiztonsági kutatóközpont, az Izraeli Kiber Iroda, a Nemzeti Tudományos Alapítvány, az Egyesült Államok Kereskedelmi Minisztériuma, a Nemzeti Szabványügyi és Technológiai Intézet, a 2017-2018 közötti Rothschild Posztdoktori Ösztöndíj nyújtotta. és a DARPA.

További információ a Foreshadow-ról a következő címen érhető el: ForeshadowAttack.com.

Forrás: University of Michigan

Kapcsolódó könyvek

at InnerSelf Market és Amazon